http://sephail.net/projects/openwrt/

Toda la información se ha basado en el artículo que aparece en el siguiente LINK, pero aclarando algunos aspectos que quedaban un poco confusos.

Toda la información se ha basado en el artículo que aparece en el siguiente LINK, pero aclarando algunos aspectos que quedaban un poco confusos.

Ahora ya tenemos el SSH activado siempre que arranquemos la fonera pero como ya deberíais saber, la fonera actualiza automaticamente su firmware por lo que cuando fon quiera puede actualizar estos ficheros y machacar nuestros cambios (y dejarnos sin SSH). Para resolver esto, vamos a desactivar las actualizaciones automáticas.

Para realizar las actualizaciones automáticas, fon utiliza el script thinclient que tenemos en todas las foneras, así que simplemente tenemos que editarlo:

# vi /bin/thinclient

# pulsar i (para entrar en modo edición)Comentar la última linea, osea poner una almohadilla (para evitar que se ejecute el script y desabilitar por tanto las actualizaciones automaticas):

# . /tmp/.thinclient.sh

# presionad ESC (para salir del modo edición)

# escribid :wq! (hace un Write+Quit (guardar y salir))

# presionad enter

Con esto ya tendremos nuestra fonera funcionando perfectamente pero con el acceso SSH habilitado. Si en algún momento queremos actualizar el firmware, tendremos que hacerlo de forma manual desde la web de la fonera (o desde nuestro nuevo acceso SSH).

rm -r /jffs/*

Otras páginas interesantes sobre este tema:

http://fonera.q3.nu/

http://fon.freddy.eu.org/fonera/

http://tech.am/2006/10/06/autopsy-of-a-fonera/

http://www.pablin.com.ar/electron/circuito/mc/ttl232/

http://blog.unlugarenelmundo.es/2006/11/02/habilitando-acceso-por-ssh-a-la-fonera/

http://mrmuh.blogspot.com/

http://stefans.datenbruch.de/lafonera/

http://www.olsrexperiment.de/sven-ola/fonera/

http://litch.eu/blog/meraki_inside

http://meraki.net/

http://bingobommel.blogspot.com/

http://people.debian.org.tw/~chihchun/2006/11/29/free-your-la-fonera/

http://cablefonera.blogspot.com/

http://elfonblog.fondoo.net/?p=30

http://www.fontastic.org/

http://www.phaster.com/golden_hill_free_web/

http://blog.blase16.de/2006/11/28/Hacking-Fonera

http://enigma.zoomblog.com/archivo/2006/12/06/la-Fonera.html

http://sistemasorp.blogspot.com/

http://www.fonera.info/

http://www.bandaancha.st/weblogart.php?artid=4395

http://log.tigerbus.de/?p=89

http://karman.homelinux.net/blog

http://wiki.openwrt.org/OpenWrtDocs/Hardware/Fon/Fonera

http://www.yomolo.com/wifi/archivos/fonera/mirror

http://xwrt.berlios.de/forum/index.php/topic,52.0.html

http://kwzs.be/~kevin/ar531x/

http://fghhgh.150m.com/

http://www.dd-wrt.com/phpBB2/viewtopic.php?t=5083&highlight=fonera

http://www.dd-wrt.com/phpBB2/viewtopic.php?t=9011&highlight=fonera

http://www.dd-wrt.com/phpBB2/viewtopic.php?t=8858&highlight=fonera

Cuando salió la versión beta de DD-WRT v.24 una de las primeras cosas que me propuse fue crear un SSID para FON y otro privado para mi uso personal. Me costó trabajo, pero aquí os indico cómo lo conseguí. Lo he probado en los siguientes routers: WRT54v.4, WRT54GS v.1 y WHR-G54S, utilizando en todos ellos tanto WPA como WEP como sistemas de seguridad.

PASOS A SEGUIR:

1) Instala la última versión beta de DD-WRT (nosotros utilizamos la release 2006-0911)

2) Accede a la interfaz web y entra en la pestaña WIRELESS. En el apartado Virtual Interfaces, haz click en el boton ADD.

3) Configura la SSID fisica y la virtual con el nombre FON_HosSpot (o el que prefieras). Habilita AP Isolation y establece la configuración de red a unbridged. Guarda esta configuración.

4) La dirección IP a la máscara de red han de aparecer una vez hecho el paso anterior al final del formulario. Establece 192.168.181.1 para la primera y 255.255.255.0 para la segunda. Guarda los cambios.

5) Haz click en la pestaña Wireless Security. Establece el tipo de seguridad para tu red personal. Para el SSID de FON ha de estar deshabilitada esta opción. Guarda los cambios.

6) Haz click en la pestaña Administration y después en la casilla Info Site Password Protection. Guarda los cambios.

7) Haz click en el apartado Hotspot. Comprueba que la casilla Chillispot está desactivada. Guarda los cambios.

8) Haz click en la pestaña Commands. Copia el siguiente script y pégalo en la ventana de comandos. Guarda los cambios.

------------------- Copy starting below this line. -------------------

#!/bin/sh

##

# The following lines create /tmp/chilli.conf

uamallowed www.fon.com,acceso.fon.com,en.fon.com,es.fon.com

uamallowed www.paypal.com, www.paypalobjects.com

echo -n `nvram get wl0_hwaddr|sed -e iradiusnasid -e s/:/-/g`>>/tmp/chilli.conf

# We need to wait 5 seconds to make sure we have our WAN DHCP lease and DNS info.

sleep 5

echo `nvram get wan_get_dns` | sed -e 's/[0-9]/=&/' -e 's/ /%/' -e 's/=/\ndns1 /' -e 's/%/\ndns2 /' >> /tmp/chilli.conf

#The following statement adds a statement to cron.d that runs a heartbeat to fon each night at 2am.

echo '00 02 * * * root /usr/bin/wget "http://download.fon.com/heartbeat.php?mac=`nvram get wl0_hwaddr|sed s/:/-/g`" -O /tmp/inet.html' > /tmp/cron.d/heartbeat

# Runs the heartbeat to fon at startup.

/usr/bin/wget "http://download.fon.com/heartbeat.php?mac=`nvram get wl0_hwaddr|sed s/:/-/g`"

sleep 15

# Execute chillispot

/usr/sbin/chilli --conf /tmp/chilli.conf

------------- Stop here when selecting text to copy -----------

9) De nuevo, haz lo mismo que en el apartado anterior y guarda los resultados. Pulsa en Save Firewall. (Nota: puedes cambiar el ancho de banda que quieres compartir en la red FON en este script. Ver variables Downlink y Uplink (Expresados en Kb/s)

------------------- Copy starting below this line. -------------------

#!/bin/sh

##

iptables -I INPUT -i tun0 -j ACCEPT

iptables -I FORWARD -i tun0 -o vlan1 -m state --state NEW -j ACCEPT

iptables -I FORWARD -i tun0 -o ppp0 -m state --state NEW -j ACCEPT

iptables -I FORWARD -i br0 -o tun0 -j logdrop

iptables -A FORWARD -i tun0 -j DROP;

iptables -t nat -I PREROUTING -i tun0 -d `nvram get lan_ipaddr`/`nvram get lan_netmask` -j DROP

DEV="tun0"

DOWNLINK="1024"

UPLINK="256"

tc qdisc del dev $DEV root

tc qdisc del dev $DEV ingress

# limit download

tc qdisc add dev $DEV root handle 1: htb

tc class add dev $DEV parent 1: classid 1:1 htb rate ${DOWNLINK}kbit burst 6k

tc filter add dev $DEV parent 1: protocol ip prio 16 u32 match ip dst 192.168.182.1/24 flowid 1:1

# limit upload

tc qdisc add dev $DEV ingress handle ffff:

tc filter add dev $DEV parent ffff: protocol ip u32 match ip src 0.0.0.0/0 police rate ${UPLINK}kbit burst 10k drop flowid :1

------------- Stop here when selecting text to copy -----------

10) Dirígete a la pestaña Management y pulsa el botón Reboot Router para reiniciar el router.

11) Conéctate al router a través del SSID de FON y haz login en fon.com. Una vez que te registres, el proceso queda completado.

Nota: Los drivers de algunas tarjetas wifi tratan el tema de los múltiples SSID de diversas formas. En algunas, cuando te has conectado a uno de los SSID, no mostrará el otro.

Después de que varios vecinos de Poblete me escribieran emails, con esta o similar cuestión, pasaré a resumir con frases escuetas y sencillas para el gran público lo que es y puede ser PobleteWireless.

¿Quién no ha oido hablar del wifi? Sí, ya se que todo el mundo, pero... ¿todo el mundo sabe lo que se puede hacer con esta tecnología? Bien, para los que sigan con la clase, os diré que una red inalámbrica puede dar mayor servicio que conectarte con tu portátil a tu router adsl y navegar por Internet. Si cogemos un punto de acceso inalámbrico o un PC con tarjeta wireless y lo ponemos dentro del radio de cobertura de la red (ssid: pobletewireless) os convertiréis en un usuario más de la red local. A partir de ese momento podréis acceder a los servicios disponibles, que pueden ser, según los momentos puntuales, servidores ftp, servidor http, servidor de juegos online, etc.

Si tenéis consolas tipo PSP con conexión inalámbrica, podreis jugar en linea estando cada uno en su casa, alejados varios centenares de metros.

¿Hay que pagar algo??

¡¡No!! La red es libre y gratuita.

¿Tendré Internet gratuito?

No

¿Como puedo colaborar?

Simplemente añadiendo un equipo a la red y creando algún servicio interesante para la comunidad. Si tienes un lugar con vistas despejadas dentro de la zona de cobertura, puedes instalar dos puntos de acceso en la terraza para repetir la señal: uno en modo cliente y otro en modo AP. De esta manera podemos seguir creciendo.

¿Colabora el Ayuntamiento en el proyecto?

De momento... no. Tampoco se lo hemos solicitado aún.

Podeis conectaros a la red y probar alguno de los recursos disponibles en este momento.

Cámara ip (desconectada)

¡CONSIGUE TU ANALIZADOR DE ESPECTRO AQUÍ!

http://cgi.ebay.es/ws/eBayISAPI.dll?ViewItem&item=250029183286

Vamos a utilizar dos modelos de tarjetas wifi PCMCIA para convertirlas en potentes analizadores de espectro o medidores de campo para la banda de 2,4 GHz que nada tienen que envidiar a los analizadores profesionales cuyo precio puede alcanzar varios miles de euros. En concreto usaremos las antiguas Proxim Rangelan2 7400 y la Symbol Spectrum24 LA-3021. ¿Por qué estos modelos y no otros? Pues porque están diseñadas con un chipset que hará las delicias de los aficionados al wireless y que las tarjetas modernas (más baratas) no tienen. Estas tarjetas de 2Mbps disponen de FHSS (Frequency Hopping Spread Spectrum) lo que les permite explorar todo el ancho de espectro de la banda ISM para 2.4 GHz.

Una de las más fáciles de utilizar y poner en servicio es la Proxim RangeLan2 7400 o la 7421. Las dos utilizan conectores MMCX, de manera que podemos acoplarle una antena externa para ganar en sensibilidad. ¿Cómo conseguirla? Ya sabes... www.ebay.com

En breve completaré el artículo...;)

Nota: ARTÍCULO IMCOMPLETO

Más en:

A veces es sorprendente la rapidez con que determinados productos quedan obsoletos a pesar de su buen diseño y prestaciones. El punto de acceso DLink DWL-900AP+ impresiona por su versatilidad, estabilidad y rendimiento. Aunque ya ha dejado de fabricarse, puedes encontrarlos en eBay a muy buen precio. Como aficionados al wifi buscamos crear redes inalámbricas de bajo coste y este router se presta de maravilla a nuestras necesidades y ahora veréis por qué.

En primer lugar, el DWL-900AP+ presenta 5 modos de funcionamiento:

1º Como punto de acceso de una red inalámbrica: En este caso el DWL-900AP+ actúa como enlace entre los diferentes equipos inalámbricos y la red cableada normal.

2º Como Puente de unión inalámbrica de dos redes cableadas: En los casos en que se quieran unir dos redes cableadas, por ejemplo dos departamentos en diferentes plantas, y la utilización de cables no resulte practica o sea demasiado costosa, pueden usarse dos DWL-900AP+ para realizar la unión inalámbrica de ambas redes.

3º Como multi enlace de varias redes inalámbricas: Actúa como un hub que interconecta varias redes inalámbricas (bridging).

4º Como interfaz inalámbrico: Permite conectar sin cables dispositivos con conexión ethernet sin necesidad de emplear ningún driver.

5º Como repetidor inalámbrico: Se emplea para ampliar el rango de alcance en una red inalámbrica Puede actuar como repetidor de otro punto de acceso aumentando el alcance da la red inalámbrica Hay que tener en cuenta que cada señal, solo se puede repetir una vez y no se pueden instalar varios dispositivos en cascada

Un firmware interesante para las revisiones A y B de este punto de acceso la puedes encontrar en este link:

http://home.earthlink.net/~mlampie/PowerHackDWL-900+.html

Encontrarás información más detallada (en inglés) sobre este gran AP en las siguientes direcciones:

http://www.tomsnetworking.com/2002/10/11/d/

http://www.tomsnetworking.com/2002/10/28/ntk_/index.html

http://support.dlink.com/products/view.asp?productid=DWL-900AP

La facilidad con que podemos cargar firmwares de terceros en los routers WRT54G de Linksys nos permiten dotar a estos de funcionalidades realmente impresionantes, convirtiendo un equipo de unos 60 euros en uno con características propias de los enrutadores profesionales. Por otro lado, no son pocos los que utilizan esta versátil máquina con otros propósitos, como auditoría de redes inalámbricas, hacking o, simplemente, aumentar los conocimientos y experimentar sobre este tema. Tal es el caso del firmware FairuzaWRT, desarrollado por www.hackerpimps.com. Este firmware basado en OpenWRT, está dotado de potentes herramientas de análisis como Nmap, Aircrack, Kismet y todo tipo de exploits. Ten en cuenta, que debido a su tamaño, solo corre en los modelos WRT54GS. Cualquier intento de cargarlo en otros modelos, originará el bloqueo de los mismos (lo digo por experiencia).

Puedes encontrar todos los detalles de este proyecto en http://www.hackerpimps.com/projects.html

La descarga la puedes realizar desde http://www.hackerpimps.com/fairuzawrt/bin/fairuzawrt-02.bin

Una presentación en PDF de las funcionalidades del firmware la encontrarás en

http://www.hackerpimps.com/docs/hacking_with_the_wrt.pdf y en...

http://www.hackerpimps.com/HackerPimps_WRT.pdf

Espero que lo disfrutes... ;)

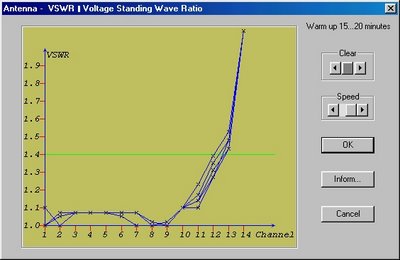

Otra función muy útil es el test de antenas, donde podemos ver la relación entre el VSWR y el canal. Una aplicación interesante para comprobar la calidad de la antena de que disponemos:

Un aspecto descuidado de muchos aficionados al WiFi es la selección del canal. La presencia de interferencias en un canal concreto puede echar por tierra nuestros esfuerzos por conseguir un enlace estable. El programa dispone de un módulo adicional para determinar qué canal es el más apropiado (es decir, con menor interferencias) en el espacio en que queremos crear nuestra red:

El programa puedes descargarlo de la siguiente dirección:

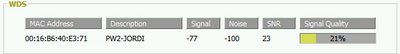

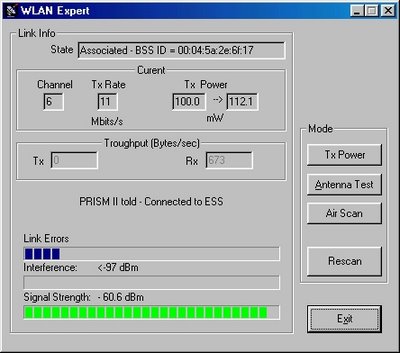

He comprobado que por la mañana es cuando existen mejores condiciones ambientales que favorecen el enlace. Estas medidas son del día 12/07/2006 a las 10:00 ...

He comprobado que por la mañana es cuando existen mejores condiciones ambientales que favorecen el enlace. Estas medidas son del día 12/07/2006 a las 10:00 ...